Scopo della Direttiva NIS 2

La Direttiva NIS 2 prevede misure per un livello elevato di cybersicurezza in tutta l’UE.

Intende migliorare la resilienza e le capacità di risposta agli incidenti attraverso misure di gestione del rischio e obblighi di segnalazione. Sostituisce la direttiva NIS del 2016.

Perché è importante

Le aziende che non si adeguano alle norme della NIS2 rischiano di danneggiare i loro rapporti commerciali.

La Direttiva richiede infatti che le misure di sicurezza si estendano non solo all’azienda stessa, ma anche ai fornitori e subappaltatori fondamentali.

Novità

Introduce una nuova classificazione delle aziende coinvolte: soggetti essenziali e soggetti importanti (Art. 3).

Amplia l’elenco dei settori e delle attività soggette a obblighi di cybersecurity.

Estende l’ambito di applicazione a tutte le entità medio-grandi.

Modifica i requisiti di notifica delle violazioni e introduce la divulgazione volontaria coordinata delle vulnerabilità per le entità rientranti nell’ambito di applicazione.

Le date

La direttiva è entrata in vigore il 16 gennaio 2023.

Gli Stati membri devono recepire le disposizioni della direttiva nel diritto nazionale entro il 17 ottobre 2024.

Entità essenziali

Settori dell’energia, dei trasporti, bancario, delle infrastrutture del mercato finanziario, della salute, dell’acqua potabile, delle acque reflue, dell’infrastruttura digitale, della pubblica amministrazione e dello spazio.

Entità importanti

Settori dei servizi postali e di corriere espresso, della gestione dei rifiuti, della produzione e distribuzione di prodotti chimici, della produzione e distribuzione di alimenti, nonché:

Produttori di dispositivi medici e dispositivi medici diagnostici in vitro; prodotti informatici, elettronici e ottici; apparecchiature elettriche; macchinari e attrezzature; materiale da trasporto, compresi veicoli a motore, rimorchi e semirimorchi.

Fornitori digitali di marketplace online, motori di ricerca e piattaforme di social network.

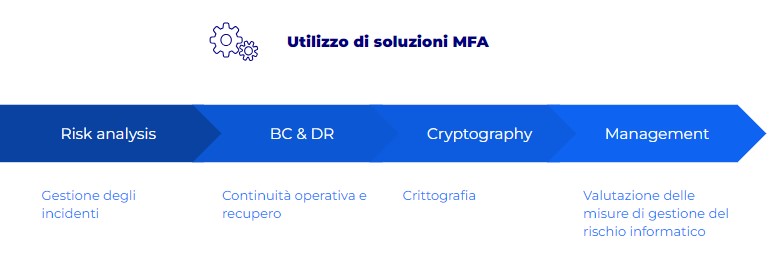

Misure di cybersecurity da adottare

- Politiche di analisi dei rischi e sicurezza dei sistemi informativi.

- Gestione degli incidenti.

- Continuità operativa, disaster recovery e gestione delle crisi.

- Sicurezza della supply chain, inclusi gli aspetti relativi alla sicurezza riguardanti le relazioni tra ciascuna entità e i suoi fornitori o prestatori di servizi.

- Sicurezza nell’acquisizione, sviluppo e manutenzione di reti e sistemi informativi, inclusa la gestione e la divulgazione delle vulnerabilità.

- Politiche e procedure per valutare l’efficacia delle misure di gestione del rischio di cybersecurity.

- Pratiche di cyber hygiene e formazione sulla cybersecurity.

- Politiche sull’uso della crittografia e della cifratura.

- Gestione del rischio di cyber security, sicurezza delle risorse umane, politiche di controllo degli accessi e gestione delle risorse.

- Utilizzo dell’autenticazione a multifattore o di altre soluzioni di autenticazione.

Obblighi di segnalazione

Notifica al Computer Security Incident Response Team o all’autorità competente:

- Qualsiasi incidente che abbia un impatto significativo sulla loro capacità di fornire servizi.

- Qualsiasi impatto transfrontaliero dell’incidente.

- Secondo le disposizioni di segnalazione dell’articolo 23, le entità devono notificare ai destinatari dei loro servizi:

- Incidenti significativi che possono probabilmente compromettere la loro capacità di fornire servizi.

- Minacce informatiche significative e qualsiasi misura o rimedio adottato in risposta.

- Tempi di segnalazione di un incidente.

Le entità devono segnalare al proprio CSIRT o all’autorità competente:

- Notifica di incidente, entro 72 ore dall’essere venuti a conoscenza dell’incidente significativo. Le entità devono fornire un aggiornamento con una valutazione iniziale dell’incidente, inclusa la sua gravità, l’impatto e, se disponibili, gli indicatori di compromissione.

- Relazione intermedia sugli aggiornamenti di stato pertinenti su richiesta del CSIRT.

- Rapporto di avanzamento per gli incidenti in corso o un rapporto finale entro e non oltre un mese dalla presentazione della notifica dell’incidente. Il rapporto deve includere una descrizione dettagliata dell’incidente, inclusa la sua gravità e il suo impatto, il tipo di minaccia o la causa principale dell’incidente, le misure di mitigazione applicate e in corso e qualsiasi impatto transfrontaliero dell’incidente.

Sanzioni e misure correttive

Sanzioni amministrative fino a 10 milioni di euro o il 2% del fatturato annuo totale mondiale della società, a seconda dell’importo maggiore.

Alle entità inadempienti di rendere pubblici gli aspetti di non conformità alla direttiva.

Una dichiarazione pubblica che identifichi la natura della violazione e le persone fisiche e giuridiche responsabili.

Sanzioni che possono includere la sospensione di certificazioni e autorizzazioni per i servizi forniti dall’organizzazione e l’interdizione temporanea di qualsiasi individuo responsabile della violazione da posizioni di gestione all’interno dell’entità.

Le entità essenziali possono essere oggetto di:

- Ispezioni in loco, supervisione esterna e controlli casuali da parte di professionisti qualificati.

- Audit di sicurezza regolari e mirati condotti da organismi indipendenti o autorità competenti.

- Audit ad hoc, inclusi, se giustificati, in caso di incidente significativo o violazione della direttiva NIS 2.

- Scansioni di sicurezza basate su criteri di valutazione del rischio obiettivi, non discriminatori, equi e trasparenti.

- Richieste di informazioni necessarie per valutare le misure di gestione del rischio di cyber security adottate.

- Richieste di accesso a dati, documenti e informazioni necessari per svolgere le proprie attività di vigilanza.

- Richieste di prove di implementazione delle politiche di cybersecurity, come i risultati di un audit di sicurezza.

Le entità importanti possono essere oggetto di:

- Ispezioni in loco e supervisione ex post fuori sede da parte di professionisti qualificati.

- Audit di sicurezza mirati condotti da organismi indipendenti o autorità competenti.

- Scansioni di sicurezza basate su criteri di valutazione del rischio obiettivi, non discriminatori, equi e trasparenti.

- Richieste di informazioni necessarie per valutare, ex post, le misure di gestione del rischio di cyber security adottate.

- Richieste di accesso a dati, documenti e informazioni necessari per svolgere le proprie attività di vigilanza.

- Richieste di prove di implementazione delle politiche di cybersecurity, come i risultati di un audit di sicurezza.

Focus

L’essenza della NIS2 è rafforzare la resilienza aziendale.

Le organizzazioni non solo devono essere pronte a respingere gli attacchi informatici, ma anche a ripristinare rapidamente le proprie funzioni, minimizzando l’impatto degli attacchi.

In sostanza, l’obiettivo è garantire che gli attacchi informatici, anche se riescono a superare le difese, non abbiano la capacità di compromettere significativamente le attività aziendali o governative sul lungo termine.

Vi saranno quindi diverse aziende che, seppure non direttamente inserite nel perimetro dei soggetti essenziali o importanti, poiché fornitori, o subfornitori lungo la supply chain di tali soggetti, dovranno implementare misure di gestione del rischio cyber adeguate.

Quali misure (Art. 21)

Dovranno essere implementate misure tecniche, operative e organizzative adeguate e proporzionate per gestire i rischi posti alla sicurezza dei sistemi informativi e di rete, tenuto conto delle conoscenze più aggiornate in materia.

Le misure sono basate su un approccio multirischio e comprendo, almeno:

- politiche di analisi dei rischi e di sicurezza dei sistemi informativi;

- gestione degli incidenti;

- continuità operativa, come la gestione del backup e il ripristino in caso di disastro, e gestione delle crisi;

- sicurezza della catena di approvvigionamento, compresi aspetti relativi alla sicurezza riguardanti i rapporti tra ciascun soggetto e i suoi diretti fornitori o fornitori di servizi;

- sicurezza dell’acquisizione, dello sviluppo e della manutenzione dei sistemi informativi e di rete, compresa la gestione e la divulgazione delle vulnerabilità;

- strategie e procedure per valutare l’efficacia delle misure di gestione dei rischi di cybersicurezza;

- pratiche di igiene informatica di base e formazione in materia di cybersicurezza;

- politiche e procedure relative all’uso della crittografia e, se del caso, della cifratura;

- sicurezza delle risorse umane, strategie di controllo dell’accesso e gestione degli attivi;

- uso di soluzioni di autenticazione a più fattori o di autenticazione continua, di comunicazioni vocali, video e testuali protette e di sistemi di comunicazione di emergenza protetti da parte del soggetto al proprio interno, se del caso.

Si vedano le indicazioni Enisa qui: https://www.enisa.europa.eu/topics/cybersecurity-policy/nis-directive-new/minimum-security-measures-for-operators-of-essentials-services.

Alla luce di quanto esposto, è più che mai essenziale valutare rapidamente il livello di maturità informatica di un’organizzazione e pianificare strategie di sicurezza e capacità di risposta adeguate per garantire una protezione efficace contro gli attacchi informatici.